Подозрение на заражение - Безопасность сайтов на Joomla

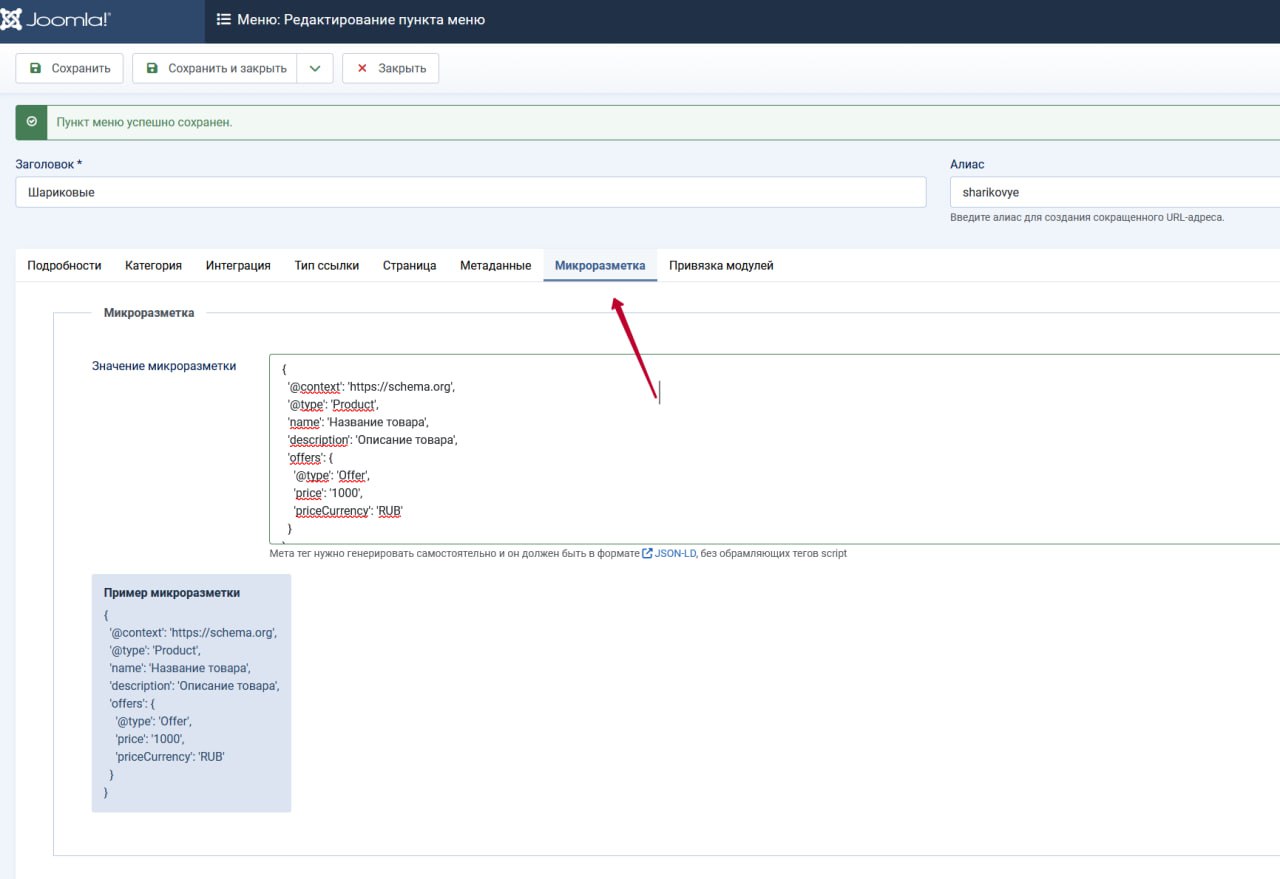

👩💻 Плагин микроразметки Schema.org в в пункте меню Joomla.

Плагин для интеграции в пункт меню вкладки "Микроразметка" и вставки кода schema.org в формате JSON Linked Data (JSON-LD).

- В пункты меню добавляется вкладка "Микроразметка"

- Код микроразметки нужно генерировать самостоятельно и он должен быть в формате JSON-LD, можно воспользоваться сервисами по генерации

- Готовый код надо вставлять без тегов

|

Подозрение на взлом сайта

Автор Krec |

Ответов: 7 Просмотров: 3000 |

от Krec |

|

Только один сервис выдает подозрение на вирус, для других - сайт чист.

Автор asgeorgith |

Ответов: 12 Просмотров: 4077 |

от vegushka |