Пишу подробно, чтобы лишних вопросов не было.

Дано:

- Сайту около 2 лет

- Joomla обновила сразу, как узнала про уязвимость

- Шаблон - самопис

- Из сторонних компонентов стоят PhocaGallery и Xmap - оба скачаны с официальных сайтов, своевременно обновляются

- Сторонних модулей и плагинов нет вообще ни одного. Мелочи вроде кнопки "вверх", замены генератора и т. п. делались своими силами - пару лет назад пыталась освоить php и JavaScript, так и не выучила, но на мелочи моего базового набора навыков вполне хватило.

- До декабря взломов не замечала, было несколько попыток брута безуспешных

- Пароли и хостинга и сайта с БД сложные, с буквами разного регистра и спецсимволами, массово меняю примерно раз в месяц

- На сайте нет рекламы, сапы и прочего - проект по истории, некоммерческий

- Админка дополнительно запаролена средствами хостинга

- Доступ по ftp отключен года полтора назад под влиянием паранойи.

Через несколько дней после обновления Joomla (28 декабря) заметила, что сайт стал адски долго загружаться. При том, что он полностью оптимизирован для быстрой загрузки - сжаты скрипты, своя сборка мотулз, оптимизированы изображения, HTML без ошибок, в htaccess прописан кэш контроль, гзип и т. п. В общем, обычно сайт просто летает, а тут на загрузку страницы уходило около минуты. Написала хостеру, думала, что хостинг тупит. Хостер ответил, что у меня взлом.

Взлом был один в один как описывалось на хакер.ру в статье про уязвимость Joomla. Я так и поняла, что ею успели воспользоваться до того, как обновила движок.

Что было сделано: прогнала ай-болитом, удалила все, что он нашел. Вручную проверила набор файлов Joomla, который был указан в качестве приоритетных при использовании этой уязвимости - удалила из них вражеский код, дополнительно прошлась поиском по файлам на предмет нахождения бейз64 и прочих радостей, выпилила все найденное. Дополнительно хостер прогнал каким-то своим софтом на предмет уязвимостей и левых кодов - все чисто было. Сменила все до единого пароли, сделала бэкап и успокоилась.

И вот сутки назад мне пришло письмо от гугла:

"Мы обнаружили, что Ваш сайт был взломан и на нем разместили вредоносный контент. Посетители перенаправляются на страницы с нерелевантным или опасным содержанием, что приводит к ухудшению результатов поиска. В связи с этим были вручную приняты определенные меры. Пользователи видят предупреждение о наличии взломанного контента на сайте."

Полезла в cpanel, а там помимо моих обычных файлов и папок оказалось 400 мб хтмл-страниц левых.

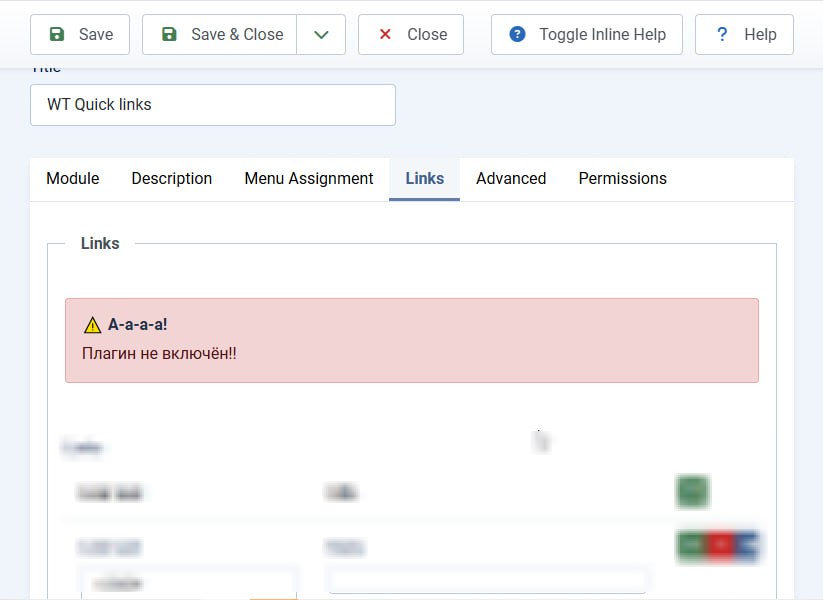

Их удалила, была еще папка левая с такой же начинкой - ее тоже выпилила, удалила все левые скрипты, какие нашла. В логах просмотрела ошибки и пост-запросы. Обнаружила, что обращения пост были к стандартным компонентам - баннерс и веблинкс. Снесла их немедленно. Плюс в папках Joomla были размещены скрипты с вражеской начинкой. Там бейз64 поиском не находился, но присутствовал в таком виде "ibiaisie6i4i_dieicoide". Их тоже снесла. Перепроверила и роботом Google - не находит ничего. Опять сменила пароли полностью, сделала бэкап (его дополнительно проверила антивирем и XSS и SQL Injection сканером - ничего не нашлось).

Собственно, после этого пока не было ни левых модификаций файлов, ни появления незапланированной начинки в цпанели, но мне неспокойно. В error log сегодня пачка строк такого вида "Trying to get property of non-object in /home/....../public_html/components/com_search/controller.php on line 89". Это опять лезут?

Кто-то сталкивался с подобным? Где еще может быть спрятана зараза? Первый взлом и второй связаны? - То есть, я после первого взлома что-то недочистила или это два разных и по разным причинам произошедших?

Буду очень признательна, если кто-то сможет подсказать что-то дельное.